TrueCrypt - ein kleines Programm mit großem Anspruch. Durch unknackbare Datenverschlüsselung will es uns die Privatsphäre zurückgeben, die durch die Politik bedroht wird.

- TrueCrypt-Anleitung Seite 1: Container- und Laufwerksverschlüsselung / Wie man ein sicheres Passwort erstellt / Schlüsseldatei

- TrueCrypt-Anleitung Seite 2: Wie man mit TrueCrypt eine verschlüsselte Containerdatei erstellt

- TrueCrypt-Anleitung Seite 3: Mit TrueCrypt ein Laufwerk verschlüsseln - Festplatte oder USB-Stick

- TrueCrypt-Anleitung Seite 4: Eine Systempartition verschlüsseln

- TrueCrypt-Anleitung Seite 5: Versteckte TrueCrypt-Laufwerke anlegen und öffnen

Das unspektakuläre Tool kann viel. Es verschlüsselt ganze Laufwerke, sogar Bootlaufwerke, sichert USB-Sticks und legt auf Wunsch hochsichere Datentresore an. Die Grundfunktionalität ist für jeden leicht nutzbar. Und wer noch etwas in die Möglichkeiten von TrueCrypt einsteigt, wird schnell feststellen, dass es sogar noch einige Sicherheitsstufen mehr gibt. Die nachfolgende Anleitung soll die Möglichkeiten von TrueCrypt erklären und erläutern, wie man sie verwendet.

Was macht TrueCrypt überhaupt?

Das Freewareprogramm TrueCrypt erstellt virtuelle, verschlüsselte Laufwerke. Dazu legt es wahlweise große Dateien, sogenannte Container an, oder es verschlüsselt und formatiert ganze Datenträger. So oder so wird das Ergebnis dann als virtuelles Laufwerk eingebunden, mit dem man ganz normal arbeiten kann. Doch sobald das Laufwerk wieder geschlossen wurde, sind alle darauf enthaltenen Daten sicher codiert und unsichtbar von außen.

Zur Verschlüsselung bietet TrueCrypt acht verschiedene Algorithmen bzw. Algorithmus-Kombinationen an, die allesamt mit der derzeitigen Technik und selbst höchstem Aufwand nicht in einem Menschenleben zu knacken sind. Dazu gibt es noch 3 Hash Algorithmen, die wiederum dazu herangezogen werden, um Zufallsnummern für die Schlüsselerzeugung zu produzieren. Diese beiden Maßnahmen - und dazu ein ernstzunehmendes Passwort - sorgen dann dafür, dass es unmöglich ist, an Daten heranzukommen, die durch TrueCrypt gesichert wurden.

Prinzipiell ist TrueCrypt portabel. Das bedeutet, dass es ohne spezielle Einstellungen oder Installation auch von einem USB-Stick gestartet werden kann. Das sollte man berücksichtigen, wenn man einen transportablen Datenträger verschlüsseln will und auf einem Fremdrechner evtl. kein TrueCrypt vorhanden ist.

Die beiden TrueCrypt-Verschlüsselungen: Container- und Laufwerksverschlüsselung

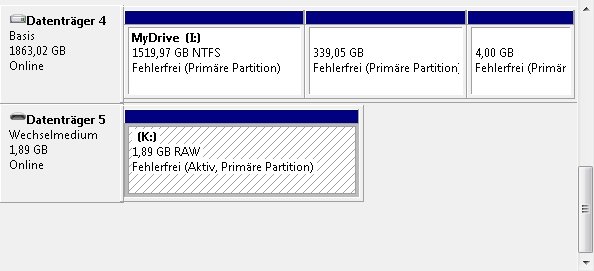

Es gibt bei TrueCrypt zwei Arbeitsmethoden. Nutzt man das Programm dazu, ein gesamtes Laufwerk zu verschlüsseln, dann wird TrueCrypt darauf eine verschlüsselte Partition anlegen, die nur mit dem Tool selbst verbunden und geöffnet werden kann. Für jeden Außenstehenden erscheint das Laufwerk bzw. der USB-Stick als leer und unformatiert. Kein Computer der Welt wird den Datenträger als brauchbar erkennen und mit dem richtigen Passwort entsperrt wird, bindet der Rechner es als virtuelles Laufwerk ein, verpasst ihm einen Laufwerksbuchstaben und lässt den Anwender damit arbeiten.

Ähnlich geht TrueCrypt auch bei der Container-Verschlüsselung vor. Nur wird hier nicht das gesamte Laufwerk formatiert und verschlüsselt. Stattdessen erzeugt das Programm Dateien einer frei bestimmbaren Größe (bis zur maximal freien Größe des Laufwerks) und nennt diese Container. Man könnte sie auch als Tresor bezeichnen. Diese Container sind komplett verschlüsselt und liegen auf dem Laufwerk, das dann noch Platz für andere Dateien hat, die ganz normal geöffnet werden können. Empfehlenswert ist diese Technik beispielsweise bei USB-Sticks, da man diesen auch für „normale“ Transportzwecke nutzen und außerdem TrueCrypt immer bei sich tragen kann. Dadurch ist man nicht darauf angewiesen, TrueCrypt auf einem genutzten Fremdrechner vorzufinden und kann seine Verschlüsselung sogar in Internetcafés nutzen. Trotzdem sind die Daten sicher und können vom Finder eines verlorenen Sticks nicht entschlüsselt werden.

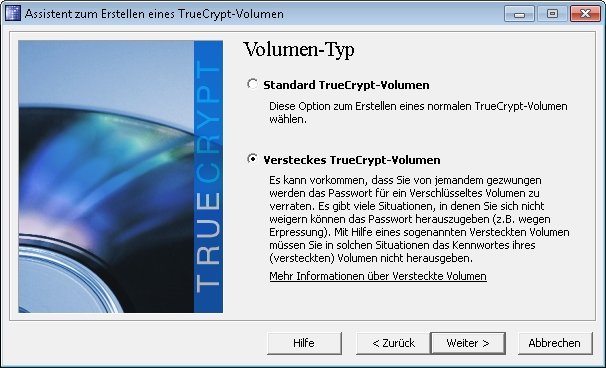

Sonderform: Verstecktes TrueCrypt-Volume

TrueCrypt verschlüsselt eine ganze Festplatte oder auch nur eine Containerdatei und mit Hilfe höchstentwickelter Verschlüsselungstechniken und einem sehr sicheren Passwort ist alles verschlüsselt. Das alles nützt aber nichts, wenn jemand das TrueCrypt-Volumen sieht und dann z.B. körperliche Gewalt einsetzt, um zur Herausgabe eines Passwortes zu zwingen. Aus diesem Grund hält TrueCrypt eine Besonderheit bereit: Die versteckten Volumen. Das sind gewissermaßen Container, die sich unsichtbar in einem anderen Container befinden.

Ohne von diesem zweiten Tresor zu wissen, kann man nicht feststellen, dass er überhaupt da ist. Zur Öffnung dieses Containers wird ein weiteres Passwort benötigt. Doch so lange niemand weiß, dass dieser Container überhaupt existiert, kann man sein Vorhandensein nicht nachweisen. Selbst wenn also jemand weiß oder merkt, dass es verschlüsselte Daten gibt, wird er an die wirklich wichtigen Dateien nicht herankommen. Man kann sich noch tarnen, indem man vermeintlich wichtige Daten wie Briefe oder private Fotos im „äußeren Container“ aufbewahrt. Und erst im versteckten Container befinden sich dann die hochgeheimen Daten.

Die Wahl der Waffen: Die richtige TrueCrypt-Methode auswählen

Nutzt man alle zur Verfügung stehenden Methoden, dann ist die Vorgehensweise zwar etwas komplizierter, aber das Ergebnis dafür garantiert unmöglich zu knacken. Doch bei allen Sicherheitswünschen sollte man realistisch bleiben. Als Nicht-Terrorist, der nur ein paar unanständige Fotos sichern und verstecken will, muss man nicht das ganze Arsenal an Sicherheitstechnik auffahren. Und selbst wenn man Firmengeheimnisse sicher unterbringen muss, reicht schon die Verwendung der einfachsten TrueCrypt-Mittel. Tatsächlich bekam es das Bundeskriminalamt angeblich nicht einmal geregelt, ein relativ einfaches PGP-Archiv zu knacken, obwohl es sogar über den privaten Schlüssel des Verdächtigen verfügte und Hilfe von einem Professor für Kryptologie hatte. Bei TrueCrypt, das keine verräterischen Spuren wie Schlüsseldateien herumliegen lässt, wäre schon der Versuch lächerlich.

Dafür haben aber die verschiedenen Optionen auch unterschiedliche Vor- und Nachteile. Die Vorteile eines komplett verschlüsselten Datenträgers liegen in der Unsichtbarkeit der versteckten Daten. Solange man nicht von der verschlüsselten Partition weiß und das Passwort nicht kennt, erscheint so ein Laufwerk oder Stick wie versehentlich unformatiert, aber leer. Allerdings hat die Methode auch einen deutlichen Nachteil - insbesondere was transportable Laufwerke angeht. Ohne TrueCrypt auf dem verwendeten Rechner kommt der Anwender nicht an seine Daten heran. In Internetcafés oder vielen Büros nutzt dieser Datenträger nichts. Und man kann nicht einmal auf normale Weise auch nur eine Textdatei darauf transportieren!

Da haben normale Containerdateien, die auf einem Datenträger neben vielen anderen Daten herumliegen, schon einen deutlichen Vorteil. Auf den ersten Blick fallen sie nicht direkt auf. Man kann beliebig viele davon an verschiedenen Stellen ablegen und ihnen z.B. die Namen irgendwelcher Treiberdateien geben, wie etwa „bookread.dll“. Trotzdem lassen sie sich mit TrueCrypt laden und so ganz nebenbei ist auf dem Datenträger noch Platz für anderes. Das bedeutet u.a., dass man auch das Programm TrueCrypt noch auf einem USB-Stick oder einer portablen Platte mitnehmen kann. Und in so einem Container kann sich ja durchaus noch ein verstecktes TrueCrypt-Volumen befinden.

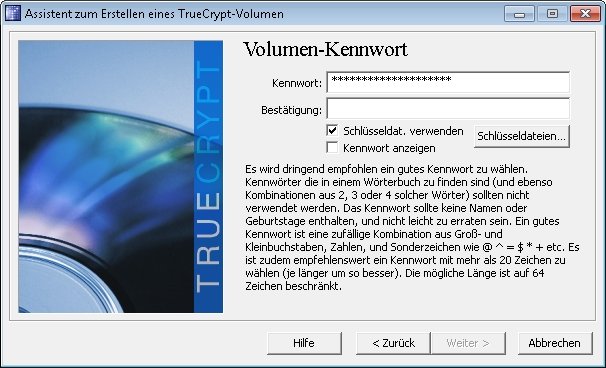

Auch bei TrueCrypt ganz wichtig: Wie man ein sicheres Passwort erstellt

Sichere Passwörter sind das A und O bei jedem digitalen Schutz. Namen, Geburtsdaten und allgemeine Begriffe sind dumm. Ein Passwort sollte eine gewisse Mindestlänge haben. 15 bis 20 Zeichen sind empfehlenswert. Außerdem sollte es aus allen möglichen Zeichen bestehen, die man mit seiner Tastatur erreichen kann - in Groß- und Kleinschreibung. Während also das Passwort „susanne123“ Schwachsinn ist, kann man bei „#G5$}fUkä*_²f9|o0>P“ davon ausgehen, dass es niemand erraten wird.

Aber kein normaler Mensch kann sich so ein Passwort merken. Also würde man es entweder irgendwo aufschreiben - oder etwas einfacheres nehmen. Und an dieser Stelle kann man gut mit einem Trick arbeiten. Zuerst sucht man sich einen Merksatz aus, der einem immer wieder einfällt und den man notfalls sogar nachschlagen kann. Beispielsweise den ersten Satz auf Seite 100 seines Lieblingsbuches. Bei mir wäre das etwa:

Meine Güte, sagte Tilden, Du bist gut vorbereitet, Oberfeldwebel.

Von diesen 9 Worten nimmt man jetzt jeweils den ersten Buchstaben und erhält: „MGsTDbgvO“. Das allein ist schon nicht schlecht. Aber jetzt mische ich noch eine (in diesem Fall hypothetische) Telefonnummer rein. Immer abwechselnd - Nummer, Buchstabe, Nummer, Buchstabe… Und es entsteht: „9M5G2s6T3D0b6g4v2O“. Um die ganze Sache abzurunden, jetzt noch eine Raute nach vorn und einen Stern hinten dran: „#9M5G2s6T3D0b6g4v2O*“ und fertig ist ein Passwort, an dem sich selbst Superrechner für ein paar Tausend Jahre die digitalen Zähne ausbeißen würden. Und das Gute daran: Da es aus einem Satz besteht, den man sich leicht merken kann und der Telefonnummer, die man auch nicht vergisst, muss man es nicht aufschreiben. Das ist bereits selbstgemachte Verschlüsselungstechnik in ihrer einfachsten Form!

Sicherung mit einer TrueCrypt Schlüsseldatei

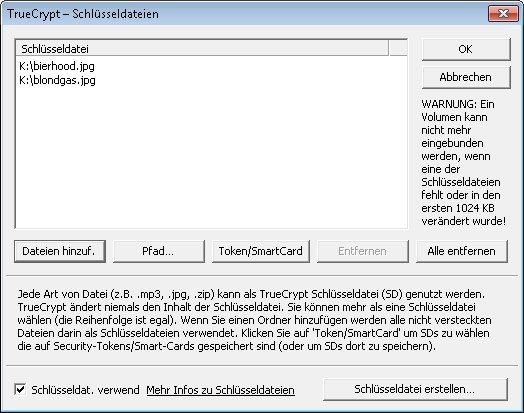

Passwörter sind eine Methode, um TrueCrypt-Verschlüsselungen zu sichern. Die andere Methode sind die Schlüsseldateien, auch Keyfiles genannt. Dabei nutzt TrueCrypt beliebige Dateien als Schlüssel für die Laufwerke. Das können PDFs oder MP3-Dateien sein, aber auch Bilder, Textdateien oder irgendwelche Word- bzw. Excel-Dokumente. Eben jede Art von Daten. Und es ist auch egal, wo sie liegen. Nur der Besitzer sollte sich merken, wo er die Dateien hingelegt hat und er darf sie nachträglich nicht mehr verändern. Denn als Schlüssel gelten dann nur eine oder mehrere Dateien in genau dem Zustand, in dem sie das erste Mal als Schlüssel genutzt wurden.

TrueCrypt braucht irgendeine Art der Absicherung. Es ist egal, ob wir nur ein Passwort, ein Passwort und eine oder mehrere Schlüsseldateien, oder nur Schlüsseldateien wählen. Der Vorteil einer Schlüsseldatei liegt darin, dass man sich kein Passwort merken muss. Nutzt man beides gleichzeitig, wird die Sicherheit dadurch noch erhöht. Sieht allerdings mal jemand, dass man seinen Container mit einer Schlüsseldatei entsperrt und kein Passwort braucht, kann er mit etwas Fleiß einfach alle infrage kommenden Dateien ausprobieren und sich so Zugang verschaffen.

Um ein (späteres) Laufwerk mit einer Schlüsseldatei zu sichern, setzt man einen entsprechenden Haken in dem Fenster mit der Frage nach dem Volumenkennwort. An dieser Stelle kann man sich entscheiden, ob man nur eine der beiden Methoden verwenden will - und welche der beiden.

Entscheidet man sich an dieser Stelle für die Option Schlüsseldatei, dann kann man sie auch gleich dort auswählen. Bei einem USB-Stick empfiehlt es sich, dass die Datei entweder irgendwo auf diesem Stick zu finden ist oder eben, dass man sie auf einem weiteren Stick dabei hat. Im nun folgenden Fenster sucht man sich eine oder mehrere Dateien aus, die als Schlüssel dienen sollen. Das kann jede beliebige Art von Datei sein. Und es ist egal, wo die Dateien liegen. Die Datei bzw. ihr Speicherort werden ohnehin nicht im Container gespeichert. Man muss sie bei jedem Öffnen des Containers wieder heraussuchen und anklicken - das nur als Hinweis für Faule…

Übrigens gibt es ganz rechts unten noch den Button „Schlüsseldatei erstellen“. Hier kann ich aus drei verschiedenen Verschlüsselungsmethoden auswählen, den Mauszeiger fleißig bewegen und dann wird ein sehr sicherer, zufälliger Schlüssel erzeugt. Diese Datei kann ich dann an unauffälliger Stelle (unter einem unauffälligen Namen) speichern und später immer wieder zum Entsperren heranziehen.